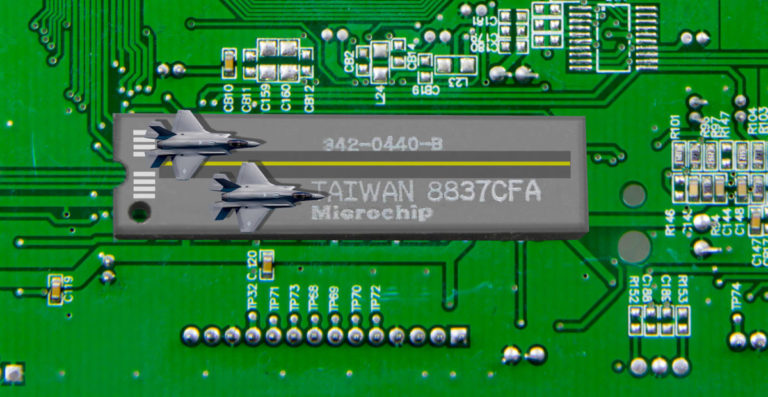

Chip: Taiwan e quel delicato equilibrio che impedisce l’escalation Usa-Cina

Le manovre Usa per rallentare la corsa di Pechino verso la supremazia tecnologica e ridurre la propria vulnerabilità sul fronte dei chip si susseguono a suon di restrizioni e nuove norme. Tra i due litiganti c’è Taiwan: ed è proprio la rete di dipendenze che lega le due potenze alla TSMC che aiuta a mantenere la pace

L'articolo Chip: Taiwan e quel delicato equilibrio che impedisce l’escalation Usa-Cina proviene da Agenda Digitale.