Emotet, la botnet distribuisce malware camuffato da file PDF ed Excel: ecco i dettagli

Emotet, la botnet distribuisce malware camuffato da file PDF ed Excel: ecco i dettagli – Cyber Security 360

L’ANALISI TECNICA

Condividi questo articolo

È stata rilevata una nuova attività della botnet Emotet che, sfruttando finti file PDF e Excel, sta diffondendo pericolosi malware nascosti in archivi compressi autoestraenti e protetti da password. Ecco tutti i dettagli e i consigli per difendersi da questa nuova minaccia

1 minuto fa

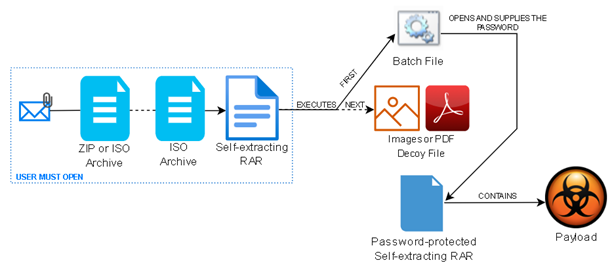

Secondo i ricercatori di Trustwave SpiderLabs l’impianto botnet Emotet sarebbe collegato a una nuova ondata di campagne phishing che sfruttano i file di archivio protetti da password per rilasciare i malware CoinMiner e Quasar RAT sui sistemi compromessi, senza la necessità di alcun inserimento di codici da parte dell’utente per estrarre ed eseguire il contenuto archiviato.

La società di sicurezza informatica ha infatti affermato che questo ostacolo sarebbe stato aggirato utilizzando un file batch deputato a fornire automaticamente la password per il rilascio del carico utile.

Il processo di diffusione del malware

Secondo lo schema ricostruito dai ricercatori, il tutto avrebbe inizio con una e-mail di phishing con la quale si propone di leggere un archivio SFX camuffato da file PDF o Excel a tema fattura, per farlo sembrare legittimo, contenente in realtà tre elementi: un altro archivio autoestraente (SFX) protetto, un file batch e come esca un file PDF o immagine PNG.

Digital event

Torna il Cybersecurity 360 Summit strategia nazionale di cybersicurezza. Online, 27 ottobre

Sicurezza dei dati

Lo script batch avrebbe il compito di specificare la password dell’archivio protetto e il percorso di destinazione (%AppData%) in cui dovrà essere estratto il payload eseguibile (tutti i campioni sarebbero compilati in .NET e offuscati con ConfuserEX un progetto open source per proteggere le applicazioni .NET), oltre che lanciare un comando per visualizzare i

LaCittaNews è un motore di ricerca di informazione in formato magazine, aggrega e rende fruibili, tramite le sue tecnologie di ricerca, in maniera automatica, gli articoli più interessanti presenti in Rete. LaCittaNews non si avvale di nessuna redazione editoriale. => DISCLAIMER