Data breach: come gestire una violazione di dati in azienda

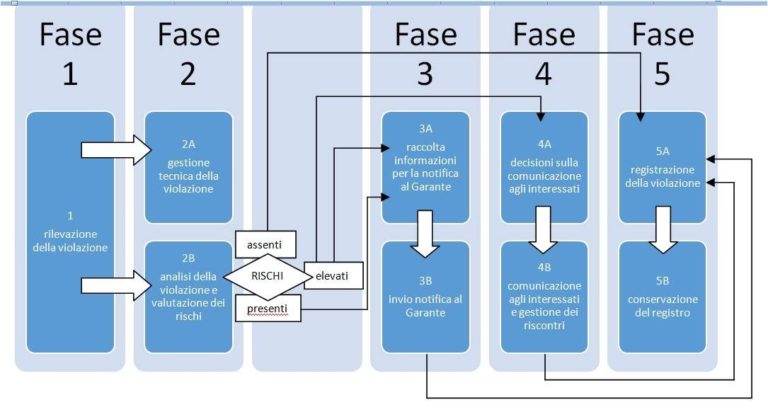

È importante che aziende e dipendenti siano sempre preparati su cosa fare in caso di data breach, sapendo esattamente il flusso di attività da seguire in caso di violazione ai dati. Ecco un utile vademecum da utilizzare per gestire l’evento al momento del suo verificarsi

L'articolo Data breach: come gestire una violazione di dati in azienda proviene da Cyber Security 360.