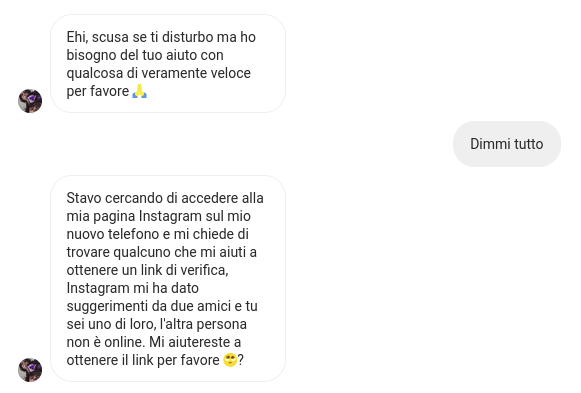

Account Instagram hackerato: com’è possibile e come difendersi

Viviamo sempre più da vicino le frodi di furto di identità social: l’account Instagram hackerato è l'esempio più recente. Inizia tutto con un messaggio “innocente” via chat di un utente sconosciuto che ci chiede aiuto. Ecco i consigli per difenderci

L'articolo Account Instagram hackerato: com’è possibile e come difendersi proviene da Cyber Security 360.