Auto hackerata in 8 gg tramite Wi-Fi: “test dei Costruttori inadeguati”

Le auto connesse nuove hanno software obsoleti o poco resistenti agli attacchi hacker: lo dimostra un nuovo studio sulla cybersecurity

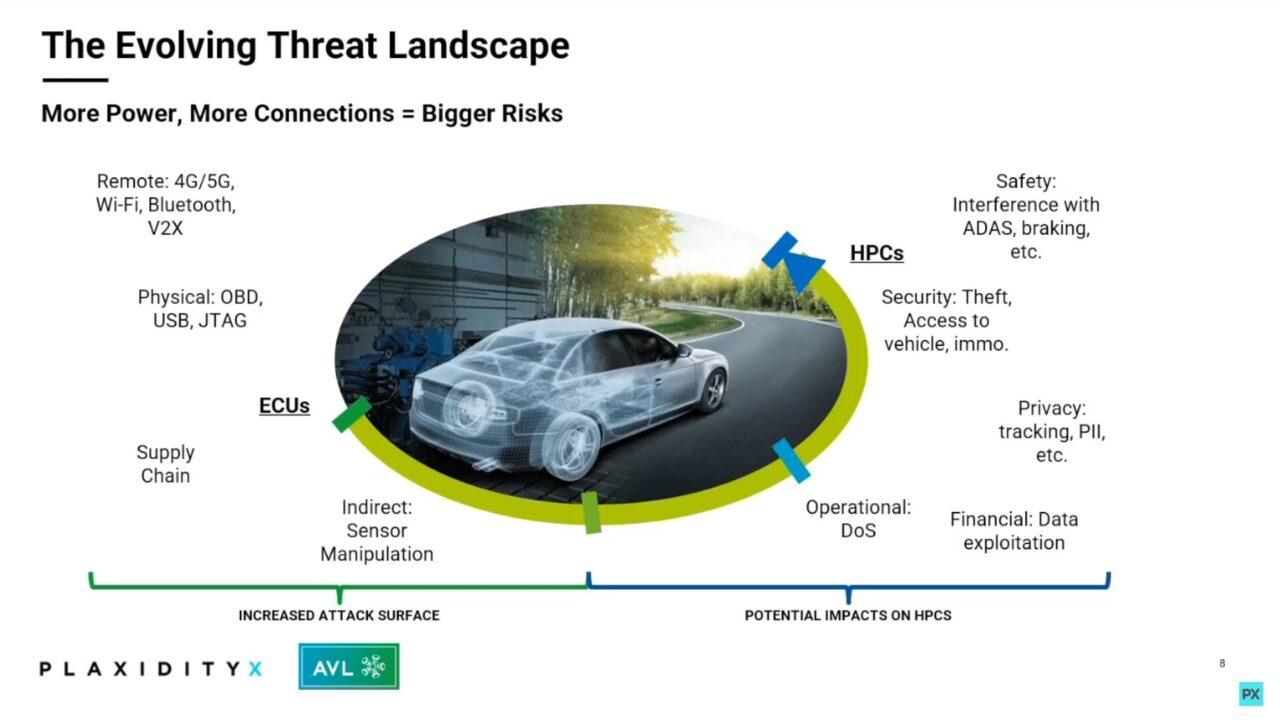

Nel mondo delle auto connesse, dove il software è il nuovo motore dell’esperienza utente dei cosiddetti Software-Defined Vehicle, la sicurezza informatica è una priorità non più rinviabile, sebbene sia ampiamente regolamentata da tutte le normative previste per l’omologazione dei veicoli in Europa. Tuttavia, l’ultimo studio condotto da un’azienda specializzata in cybersicurezza automotive, ha documentato come un team di due ricercatori sia riuscito, in soli otto giorni lavorativi, a violare completamente i sistemi critici di una nuova auto elettrica a pochi passi dalla produzione in serie.

DALLA RETE WI-FI AL CONTROLLO COMPLETO: L’ATTACCO PASSO DOPO PASSO

Tutto ha avuto inizio da una porta d’accesso inaspettatamente debole: la rete Wi-Fi di bordo, protetta solo da una password predefinita facilmente violabile. È quanto abbiamo raccontato anche nell’intervista all’hacker che ha bucato la sua Tesla in 2 minuti, inserita nel 3° Aftermarket Report di SICURAUTO.it. Dall’accesso tramite la connessione Wi-Fi, i ricercatori di PlaxidityX sono riusciti a muoversi all’interno della rete periferica del veicolo, raggiungendo il gateway centrale, che interconnette i vari moduli dell’auto. Una volta ottenuto l’accesso, è stato possibile sostituire parti di

Leggi tutto: https://www.sicurauto.it/b2b-auto-flotte/auto-hackerata-in-8-gg-tramite-wi-fi-test-dei-costruttori-inadeguati/

LaCittaNews è un motore di ricerca di informazione in formato magazine, aggrega e rende fruibili, tramite le sue tecnologie di ricerca, in maniera automatica, gli articoli più interessanti presenti in Rete. LaCittaNews non si avvale di nessuna redazione editoriale. => DISCLAIMER